por Jonatan Jonatan 1 ano atrás

158

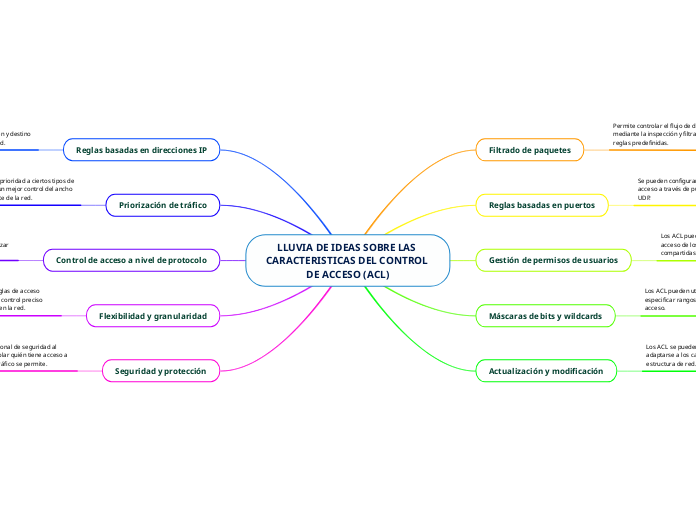

LLUVIA DE IDEAS SOBRE LAS CARACTERISTICAS DEL CONTROL DE ACCESO (ACL)

Las Listas de Control de Acceso (ACL) son herramientas esenciales para gestionar la seguridad y eficiencia en redes informáticas. Permiten establecer reglas basadas en direcciones IP de origen y destino, así como en puertos específicos, para controlar el acceso a recursos de red.